【系统运维】使用audit实现Linux系统安全审计

一、audit审计作用

audit服务可以对用户行为进行监控,比如修改或删除了文件这样的行为,通过系统日志是无法查看到的,通过配置audit服务就可以实现监控功能

二、audit使用说明

1、首先开启auditd服务

service auditd start

2、使用auditctl命令查看audit服务状态,enabled值为1代表开启,0为关闭

[root@ns-master-c01 ~]# auditctl -s AUDIT_STATUS: enabled=1 flag=1 pid=20594 rate_limit=0 backlog_limit=320 lost=0 backlog=0

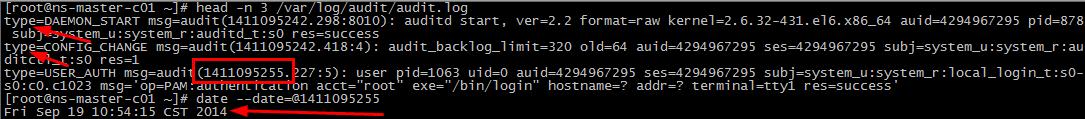

3、开启了autid服务后,所有的审计日志会记录在/var/log/audit/audit.log文件中,该文件记录格式是每行以type开头,其中红框处是事件发生的时间(代表从1970年1月1日到现在过了多久,可以用date命令转换格式),冒号后面的数字是事件ID,同一个事件ID是一样的。

4、audit可以自定义对指定的文件或命令进行审计(如监视rm命令被执行、/etc/passwd文件内容被改变),只要配置好对应规则即可,配置规则可以通过命令行(临时生效)或者编辑配置文件(永久生效)两种方式来实现。

· 命令行语法(临时生效)

auditctl -w /bin/rm -p x -k removefile #-w指定所要监控的文件或命令 #-p指定监控属性,如x执行、w修改 #-k是设置一个关键词用于查询

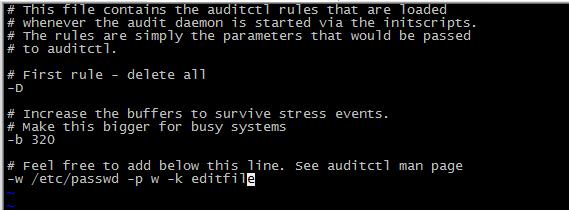

· 编辑配置文件(永久生效)

auditd的配置文件为/etc/audit/audit下的auditd.conf 和audit.rules,auditd.conf 主要是定义了auditd服务日志和性能等相关配置,audit.rules才是定义规则的文件,下面是一个例子,其实就是把auditctl的命令直接拿过来即可,auditctl里支持的选项都可以在这个文件里指定

5、修改完后重启服务

service auditd restart

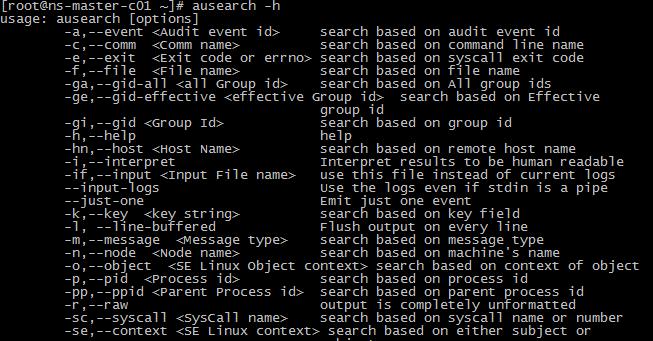

6、如果直接使用tailf等查看工具进行日志分析会比较麻烦,好在audit已经提供了一个更好的事件查看工具——ausearch,使用auserach -h查看下该命令的用法:

这里列出几个常用的选项:

-a number #只显示事件ID为指定数字的日志信息,如只显示926事件:ausearch -a 926

-c commond #只显示和指定命令有关的事件,如只显示rm命令产生的事件:auserach -c rm

-i #显示出的信息更清晰,如事件时间、相关用户名都会直接显示出来,而不再是数字形式

-k #显示出和之前auditctl -k所定义的关键词相匹配的事件信息

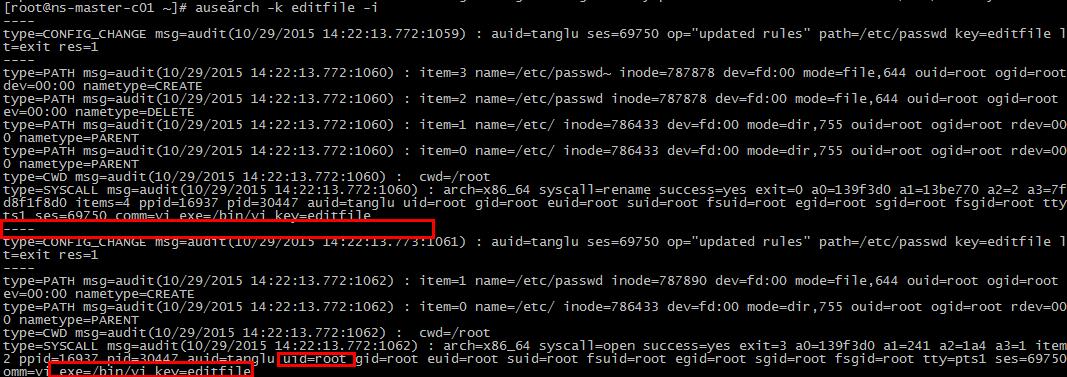

通过下图可以看到每个事件被虚线分开,用户名和执行的操作也都能清晰的看到了:

7、使用auditctl还可以查看和清空规则

auditctl -l 查看定义的规则 auditctl -D 清空定义的规则

评论